W popularnym edytorze tekstu doszło do poważnego incydentu bezpieczeństwa, który przez długi czas pozostawał poza świadomością użytkowników, Santeos.pl podaje, powołując się nа thehackernews.com.

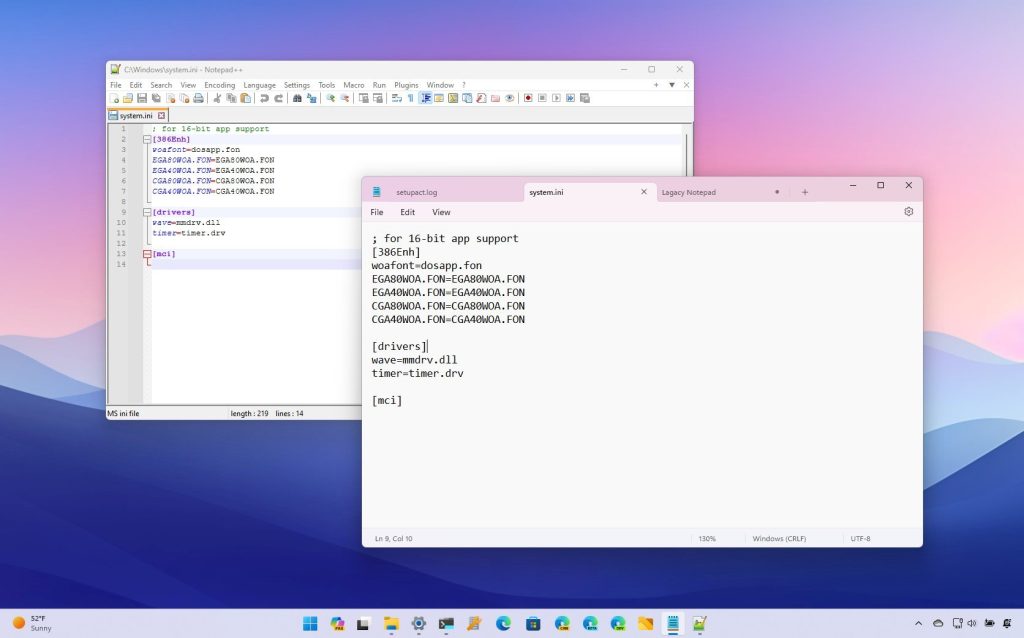

Okazało się, że mechanizm aktualizacji Notepad++ został przejęty przez napastników działających na poziomie infrastruktury. W efekcie część osób zamiast legalnych plików pobierała złośliwe oprogramowanie. Co istotne, problem nie wynikał z błędów w samym kodzie aplikacji, lecz z kompromitacji środowiska hostingowego.

Eksperci podkreślają, że tego typu ataki są szczególnie niebezpieczne, ponieważ wykorzystują zaufanie do znanych narzędzi. Użytkownik instaluje aktualizację w przekonaniu, że poprawia bezpieczeństwo, a w rzeczywistości naraża system na infekcję.

Jak działał atak na aktualizacje

Według ujawnionych informacji, ruch sieciowy związany z aktualizacjami był przechwytywany i przekierowywany na serwery kontrolowane przez atakujących. Problem dotyczył narzędzia odpowiedzialnego za sprawdzanie i pobieranie nowych wersji programu. Mechanizm weryfikacji integralności plików okazał się niewystarczający, co umożliwiło podstawienie innego binarium.

To klasyczny przykład ataku typu „man-in-the-middle”, ale przeprowadzonego w bardzo selektywny sposób. Nie wszyscy użytkownicy byli narażeni — zagrożenie dotyczyło tylko wybranych konfiguracji i lokalizacji.

„Takie ataki są trudne do wykrycia, ponieważ nie powodują masowych infekcji. Cel jest precyzyjnie dobrany” — komentuje jeden z analityków ds. cyberbezpieczeństwa.

Kto był celem i jak długo trwało zagrożenie

Z dostępnych ustaleń wynika, że atak był ukierunkowany, a złośliwe aktualizacje trafiały do ograniczonej grupy użytkowników. Szacuje się, że proceder mógł rozpocząć się już w połowie 2025 roku i trwać przez wiele miesięcy. Dopiero późniejsza analiza ruchu sieciowego ujawniła nieprawidłowości.

Przez długi czas nic nie wskazywało na globalny problem, co tylko zwiększyło skuteczność operacji. Użytkownicy nie zgłaszali masowych awarii, a zainfekowane systemy działały pozornie normalnie.

„Ukryta dystrybucja malware poprzez aktualizacje to jeden z najbardziej niebezpiecznych scenariuszy” — podkreśla specjalista zajmujący się analizą zagrożeń.

Co zrobiono po wykryciu incydentu

Po potwierdzeniu naruszenia podjęto szereg działań naprawczych. Przede wszystkim zmieniono środowisko hostingowe, aby odciąć dostęp osobom trzecim. Dodatkowo rozpoczęto audyt wewnętrznych usług oraz procesów odpowiedzialnych za bezpieczne aktualizacje oprogramowania.

Wprowadzono także zmiany w sposobie weryfikacji plików aktualizacji, aby wyeliminować ryzyko podobnych ataków w przyszłości.

Najważniejsze kroki podjęte po incydencie:

- migracja infrastruktury do nowego dostawcy,

- unieważnienie starych poświadczeń dostępowych,

- wzmocnienie mechanizmów kontroli integralności,

- dodatkowy monitoring ruchu aktualizacji.

Potencjalne skutki dla użytkowników

Dla części użytkowników konsekwencje mogły być poważne. Zainfekowane aktualizacje mogły prowadzić do przejęcia systemu, kradzieży danych lub dalszego rozprzestrzeniania zagrożenia w sieci lokalnej. W przypadku środowisk firmowych ryzyko było jeszcze większe.

Wielu użytkowników nie zdaje sobie sprawy, że jedno kliknięcie „Sprawdź aktualizacje” może mieć daleko idące skutki. Dlatego eksperci zalecają ostrożność nawet przy znanych i zaufanych narzędziach.

„Regularne aktualizacje są ważne, ale równie istotne jest monitorowanie zachowania systemu po ich instalacji” — zauważa administrator IT z wieloletnim doświadczeniem.

| Element | Opis |

|---|---|

| Rodzaj zagrożenia | złośliwe oprogramowanie dostarczane przez aktualizacje |

| Źródło problemu | kompromitacja infrastruktury hostingowej |

| Skala | atak ukierunkowany, ograniczona liczba ofiar |

| Czas trwania | kilka miesięcy |

| Reakcja | migracja serwerów i wzmocnienie zabezpieczeń |

Co warto zapamiętać jako użytkownik

Choć sytuacja została opanowana, incydent stanowi ważne ostrzeżenie. Ataki na łańcuch dostaw oprogramowania stają się coraz częstsze i trudniejsze do wykrycia. Użytkownicy powinni zwracać uwagę na nietypowe zachowanie systemu po aktualizacjach oraz korzystać z dodatkowych narzędzi ochronnych.

Zaufanie do znanych aplikacji nie powinno oznaczać rezygnacji z czujności. Ten przypadek pokazuje, że nawet popularne i powszechnie używane narzędzia mogą stać się wektorem poważnych zagrożeń, jeśli atakujący uzyskają dostęp do kluczowej infrastruktury.